Samsung Galaxy S III легко убить

… простым USSD-запросом, который обнуляет флеш-память этого Android-смартфона.

Команда исследователей, выступавшая на мероприятии Ekoparty Security Conference, продемонстрировала одну строку кода USSD, который активирует полный сброс Samsung Galaxy S III до фабричного состояния.

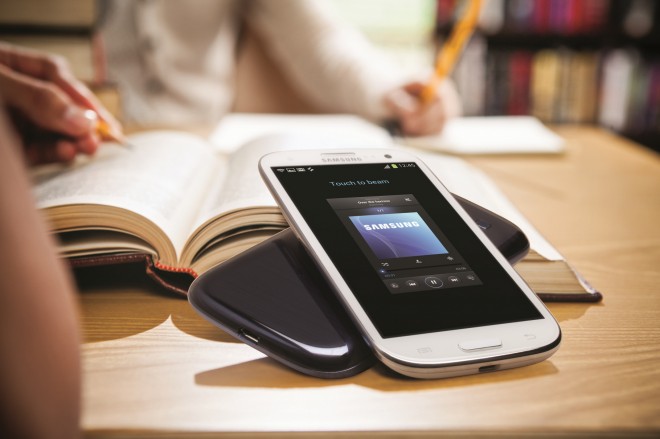

Специалист по безопасности Рави Боргаонкар показал, как строка кода, высланная веб-сайтом, доставленная через NFC-каналы или активированная штрихкодом, выполняет полную очистку флеш-памяти Galaxy S III, возвращая телефон к фабричному состоянию. Как только вредоносный код поступил на устройство, нет никакой возможности остановить процедуру обнуления, притом что пользователь об этом никак не уведомляется. Владельцы девайса должны быть очень внимательны, открывая непроверенные веб-страницы, особенно на социальных просторах Facebook и Twitter, и сканируя штрихкоды.

Попутно продемонстрирован другой USSD-код, осуществляющий «уничтожение» СИМ-карты владельца: идентификационный модуль абонента обнуляется, и телефон фактически превращается в карманный медиапроигрыватель.

USSD-код (Unstructured Supplementary Service Data) — стандартная служба в GSM-сетях, позволяющая организовать интерактивное взаимодействие между абонентом и сервисным приложением в режиме передачи коротких сообщений.

Утверждается, что уязвимость затронула не только Galaxy S III, но и другие корейские аппараты, включая Galaxy Beam, Galaxy S Advance, Galaxy Ace, Galaxy S II. А вот Galaxy Nexus под влияние эксплойта не подпал.

Samsung подтвердила существование указанной проблемы, заявив, что дефект связан с проблемами в фирменной Android-оболочке TouchWiz, которая, в отличие от фабричной Google-платформы, автоматически исполняет USSD-запросы. Для флагманского Galaxy S III уже выпущено соответствующее беспроводное обновление «прошивки». Всем остальным смартфонам придется подождать.

© СОТОВИК