Джейлбрейк iPad 2: как он работает

Хакер Comex недавно разродился третьей крупной версией своей браузерной утилиты для джейлбрейка iOS-устройств — JailbreakMe 3.0. Новинка поддерживает последнюю сборку iOS-«прошивки» под номером 4.3.3 на всем спектре актуальных «яблочных» изделий.

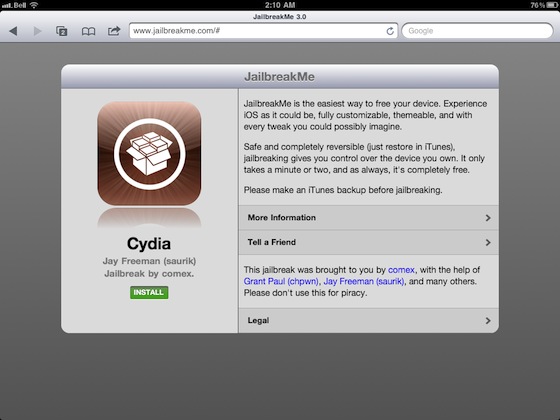

Открыв веб-страницу www.jailbreakme.com через мобильный веб-обозреватель Safari, пользователь видит лишь одну-единственную кнопку, предлагающую установить Cydia, неофициальный магазин iOS-приложений и дополнений. Сама процедура джейлбрейка инициируется дистанционно, не требуя каких-либо подключений того же iPad 2 к компьютеру с запущенной утилитой «взлома» вроде PwnageTool или redsn0w.

Так как же работает JailbreakMe 3.0?

Напомним: Comex впервые представил свое изделие в 2007 году, реализовав его для iOS 1.1.1. Инструмент использовал Safari-уязвимость в TIFF-обработке — «дыра» была быстро залатана Apple выпуском iOS 1.1.2.

Вторая версия JailbreakMe опиралась на Safari-брешь, связанную с обработкой PDF-документов в iOS 3, и была закрыта релизом iOS 4.0.2.

Третий вариант утилиты эксплуатирует уже другой PDF-эксплойт: Safari загружает в телефон PDF-документ, содержащий скрытый код джейлбрейка, который затем внедряется в корневую файловую систему iOS-устройства.

Следует понимать, что «взломать» iPad 2 было затруднительно ввиду того, что процессор Apple A5 располагал неизвестным до недавнего времени кодом начального загрузчика. Уникальность JailbreakMe в следующем: Comex придумал, как воплотить код, способный провести джейлбрейк, работая исключительно в пользовательском пространстве без административного root-доступа, не открывающего двери для внедрения в ядро операционной системы. Иные инструменты джейлбрейка выполняют переключение iOS-изделия в специальный DFU-режим (Device Firmware Update), когда iOS не загружается вовсе, а аппарат ждет команды на обновление собственной «прошивки».

JailbreakMe осуществляет «непривязанный» джейлбрейк: при перезагрузке либо выключении девайса пользователю не нужно проводить «взлом» снова так, как это требуется в случае «привязанной» схемы, когда следует опять подключать устройство к компьютеру и запускать соответствующую утилиту джейлбрейка. Другими словами, не страшно, даже если iPhone или iPad, израсходовав аккумулятор, выключатся — пополнив батарею электричеством, «игрушки» легко вернуться к жизни.

Что интересно, в процессе перезагрузки iOS-изделия пользователи могут заметить строку цветных пикселей или иные графические артефакты. Эффект вызван тем, что JailbreakMe загружает себя в видеопамять, дабы внедрить код джейлбрейка еще на этапе начального запуска системы. Фактически эта визуализация и есть код утилиты.

Несомненно, программисты Apple уже лихорадочно трудятся над тем, чтобы закрыть столь приятную iOS-сообществу Safari-уязвимость, ведь «дыра» потенциально может быть использована хакерами для несанкционированного проникновения и установки вредоносного кода в смартфоны, планшеты и медиаплееры компании Стива Джобса.

Кстати, Comex подготовил патч, закрывающий искомую PDF-«уязвимость»: после прохождения джейлбрейка достаточно загрузить из Cydia утилиту PDF Patcher 2, которая «залатает» брешь, чтобы злоумышленники не смогли ею воспользоваться.

Ну и напоследок рекомендуем воспользоваться TinyUmbrella, чтобы сохранить SHSH-данные, 1024-разрядную цифровую RSA-подпись, необходимую для проверки правильности iOS-«прошивки». Это поможет оставить устройство «взломанным», когда Apple выпустит, к примеру, iOS 4.3.4, ликвидирующую уязвимость. И, конечно же, перед началом джейлбрейка не забудьте о необходимости синхронизации и создания резервной iTunes-копии iOS-аппарата.

© СОТОВИК